Nur wenn sich Privatleben und Beruf miteinander vereinbaren lassen, sind die Arbeitnehmer glücklich. Work-Life-Balance heißt das dann. Doch bei welchen Unternehmen in Deutschland gibt es dafür die besten Bedingungen? Das verraten wir dir im wöchentlichen Ranking.

Du bist erfolgreich im Job, aber privat sehr unzufrieden? Deine Work-Life-Balance könnte dementsprechend besser sein, indem du Berufliches und Privates optimal in Einklang bringst.

Was heißt das im Klartext? Im vergangenen Jahr wurden deutsche Arbeitnehmer befragt, welche Aspekte ihnen für eine ausgewogene Beziehung zwischen Job und Privatleben wichtig sind und wie zufrieden sie aktuell mit ihrer Situation sind.

Work-Life-Balance: Die Privatsphäre ist am wichtigsten

Demnach gaben über 50 Prozent der Befragten gaben an, dass sie in ihrer Freizeit nicht wegen beruflicher Angelegenheiten kontaktiert werden wollen. Mit … … weiterlesen →

Eine Analyse von Händlerdatenbanken zeigt: Microsoft setzt im kommenden 15 Zoll Surface Laptop 3 auf AMD statt Intel, erstmals in der Geschichte der Surface-Familie. Zumindest drei unterschiedliche Modelle dürfte es konkret geben.

Eine Analyse von Händlerdatenbanken zeigt: Microsoft setzt im kommenden 15 Zoll Surface Laptop 3 auf AMD statt Intel, erstmals in der Geschichte der Surface-Familie. Zumindest drei unterschiedliche Modelle dürfte es konkret geben.

Was Windows betrifft, ist 2019 für Microsoft nicht mehr wirklich wichtig. Die Entwicklung von Neuheiten konzentriert sich schon auf Windows 10 für 2020. CHIP zeigt die neuen Features von Windows 10 20H1 und verrät, welchen Namen sich Microsoft ausgedacht hat.

Was Windows betrifft, ist 2019 für Microsoft nicht mehr wirklich wichtig. Die Entwicklung von Neuheiten konzentriert sich schon auf Windows 10 für 2020. CHIP zeigt die neuen Features von Windows 10 20H1 und verrät, welchen Namen sich Microsoft ausgedacht hat.

Im Kampf gegen die Streaming-Konkurrenz um Netflix, Amazon und Co. wird eigenproduzierter Exklusiv-Content auch für TV-Sender immer wichtiger. Bei ProSieben ist vor allem die Serie „jerks“ ein wichtiges Zugpferd, was sich auch beim Start der Streaming-Plattform „Joyn“ (siehe Video) wieder bemerkbar machte. Im linearen Fernsehen können Christian Ulmen

Im Kampf gegen die Streaming-Konkurrenz um Netflix, Amazon und Co. wird eigenproduzierter Exklusiv-Content auch für TV-Sender immer wichtiger. Bei ProSieben ist vor allem die Serie „jerks“ ein wichtiges Zugpferd, was sich auch beim Start der Streaming-Plattform „Joyn“ (siehe Video) wieder bemerkbar machte. Im linearen Fernsehen können Christian Ulmen

Android, Chrome, Google Maps, Gmail oder die klassische Google-Suche: Googles Top-Produkte bezahlt man nicht mit Geld, sondern mit seinen Daten. Wem seine Privatsphäre etwas wert ist, sollte zumindest teilweise auf Alternativen ausweichen – und da gibt es richtig gute Tools.

Android, Chrome, Google Maps, Gmail oder die klassische Google-Suche: Googles Top-Produkte bezahlt man nicht mit Geld, sondern mit seinen Daten. Wem seine Privatsphäre etwas wert ist, sollte zumindest teilweise auf Alternativen ausweichen – und da gibt es richtig gute Tools. Nach iOS bringt WhatsApp auch für Besitzer von Android-Smartphones ein langersehntes Feature auf den Weg: Nutzer können die App mit Fingerabdruck-Sensor oder Gesichtserkennung absichern und so für mehr Privatssphäre sorgen. In der Beta-Version der Android-App ist das Schutz-Feature nun bereits aktiv; alternativ können Sie mit einem Trick aber auch die

Nach iOS bringt WhatsApp auch für Besitzer von Android-Smartphones ein langersehntes Feature auf den Weg: Nutzer können die App mit Fingerabdruck-Sensor oder Gesichtserkennung absichern und so für mehr Privatssphäre sorgen. In der Beta-Version der Android-App ist das Schutz-Feature nun bereits aktiv; alternativ können Sie mit einem Trick aber auch die

Minix hat auf der IFA in Berlin seinen neuen kleinen NEO G41V-4 vorgestellt. Der Quad-Core Intel Celeron N4100 Gemini-Lake-Prozessor mit 1,1 GHz ist zwar nicht der flotteste, kommt aber dafür bei einer TDP von nur 6 Watt ohne aktive Kühlung aus.

Minix hat auf der IFA in Berlin seinen neuen kleinen NEO G41V-4 vorgestellt. Der Quad-Core Intel Celeron N4100 Gemini-Lake-Prozessor mit 1,1 GHz ist zwar nicht der flotteste, kommt aber dafür bei einer TDP von nur 6 Watt ohne aktive Kühlung aus. Wer bei eBay Kleinanzeigen zuschlägt, bezahlt gerne per PayPal. Die PayPal-Zahlung gilt nämlich eigentlich als besonders sicher und verbraucherfreundlich. Vor einer bestimmten Form der Überweisung warnt die Polizei allerdings. Wir zeigen Ihnen, um welche Masche es sich handelt. im Video sehen Sie, wie Sie sich bei PayPal schützen können.

Wer bei eBay Kleinanzeigen zuschlägt, bezahlt gerne per PayPal. Die PayPal-Zahlung gilt nämlich eigentlich als besonders sicher und verbraucherfreundlich. Vor einer bestimmten Form der Überweisung warnt die Polizei allerdings. Wir zeigen Ihnen, um welche Masche es sich handelt. im Video sehen Sie, wie Sie sich bei PayPal schützen können.

… weiterlesen

… weiterlesen

Das ging schnell: RTL verabschiedet sich von seinem aktuellen Nachmittags-Experiment und schmeißt nach nur 13 Episoden die Abnehm-Sendung „Ran an den Speck“ aus dem Programm.

Das ging schnell: RTL verabschiedet sich von seinem aktuellen Nachmittags-Experiment und schmeißt nach nur 13 Episoden die Abnehm-Sendung „Ran an den Speck“ aus dem Programm. In den letzten Stunden sind wieder neue Leaks zum kommenden Huawei Mate 30 beziehungsweise Mate 30 Pro aufgetaucht, eines davon ein kurzes Spyvideo, das den Nutzer eines Mate 30 Pro beim Spielen zeigt, das andere ein vermeintliches Case, das nicht so ganz zum bisher bekannten Kamera-Design der Mate 30-Familie passt.

In den letzten Stunden sind wieder neue Leaks zum kommenden Huawei Mate 30 beziehungsweise Mate 30 Pro aufgetaucht, eines davon ein kurzes Spyvideo, das den Nutzer eines Mate 30 Pro beim Spielen zeigt, das andere ein vermeintliches Case, das nicht so ganz zum bisher bekannten Kamera-Design der Mate 30-Familie passt.

Bis Montag, den 16. September um 8 Uhr, bietet Saturn insgesamt elf Handy-Modelle zu vermeintlichen Schnäppchenpreisen an. Mit dabei sind diverse Apple-Handys und auch das Apple iPhone 8 Plus mit 256 GByte für 749 Euro, aber auch einige Android-Smartphones von Huawei, HTC und LG. Wie wir die Handys und vor allem die Handy-Preise von Saturn finden, lesen

Bis Montag, den 16. September um 8 Uhr, bietet Saturn insgesamt elf Handy-Modelle zu vermeintlichen Schnäppchenpreisen an. Mit dabei sind diverse Apple-Handys und auch das Apple iPhone 8 Plus mit 256 GByte für 749 Euro, aber auch einige Android-Smartphones von Huawei, HTC und LG. Wie wir die Handys und vor allem die Handy-Preise von Saturn finden, lesen Keylogger sind fiese Datenspione, die sich auf einem System einnisten und danach jeden Tastendruck unter Windows protokollieren. Es gibt verschiedene Möglichkeiten, wie man Keyloggern beikommen kann. Ein interessantes Zusatz-Tool für den Schutz ist das kostenlose Ghostpress.

Keylogger sind fiese Datenspione, die sich auf einem System einnisten und danach jeden Tastendruck unter Windows protokollieren. Es gibt verschiedene Möglichkeiten, wie man Keyloggern beikommen kann. Ein interessantes Zusatz-Tool für den Schutz ist das kostenlose Ghostpress.

Vor drei Jahren stellte Aldi Süd bereits die Filiale der Zukunft vor. Jetzt gibt es ein generalüberholtes Update. In Regensburg hat der Discounter erstmals seine neue Mega-Filiale vorgestellt. Und diesmal ist vom verstaubten Discounter-Image Aldis kaum was übrig geblieben.

Vor drei Jahren stellte Aldi Süd bereits die Filiale der Zukunft vor. Jetzt gibt es ein generalüberholtes Update. In Regensburg hat der Discounter erstmals seine neue Mega-Filiale vorgestellt. Und diesmal ist vom verstaubten Discounter-Image Aldis kaum was übrig geblieben.

… weiterlesen

… weiterlesen

Smartwatches mit Linux sind keine komplett neue Erscheinung, mit der PineTime kündigt sich nun allerdings eine besonders günstige Smartwatch an.

Smartwatches mit Linux sind keine komplett neue Erscheinung, mit der PineTime kündigt sich nun allerdings eine besonders günstige Smartwatch an. US-Whistleblower Edward Snowden hätte weiterhin nichts dagegen, Russland in Richtung Deutschland zu verlassen. Doch Schutz vor einer Auslieferung in die USA kann er hierzulande nicht erwarten. (

US-Whistleblower Edward Snowden hätte weiterhin nichts dagegen, Russland in Richtung Deutschland zu verlassen. Doch Schutz vor einer Auslieferung in die USA kann er hierzulande nicht erwarten. ( Die WhatsApp-Macher haben über Twitter eine neue Funktion angekündigt. Künftig soll der Messenger Dateien bis zu einer Größe von 100 MByte verschicken können – anstatt wie bisher 64 MByte. Im Netz kam das kleine Upgrade wenig überraschend nicht gut an.

Die WhatsApp-Macher haben über Twitter eine neue Funktion angekündigt. Künftig soll der Messenger Dateien bis zu einer Größe von 100 MByte verschicken können – anstatt wie bisher 64 MByte. Im Netz kam das kleine Upgrade wenig überraschend nicht gut an. Firefox-Nutzer sehen seit Kurzem im Angebot der Browser-Erweiterungen immer öfter Warnmeldungen von Mozilla. Wir erklären, was dahintersteckt und welche Erweiterungen für Firefox empfohlen werden.

Firefox-Nutzer sehen seit Kurzem im Angebot der Browser-Erweiterungen immer öfter Warnmeldungen von Mozilla. Wir erklären, was dahintersteckt und welche Erweiterungen für Firefox empfohlen werden.

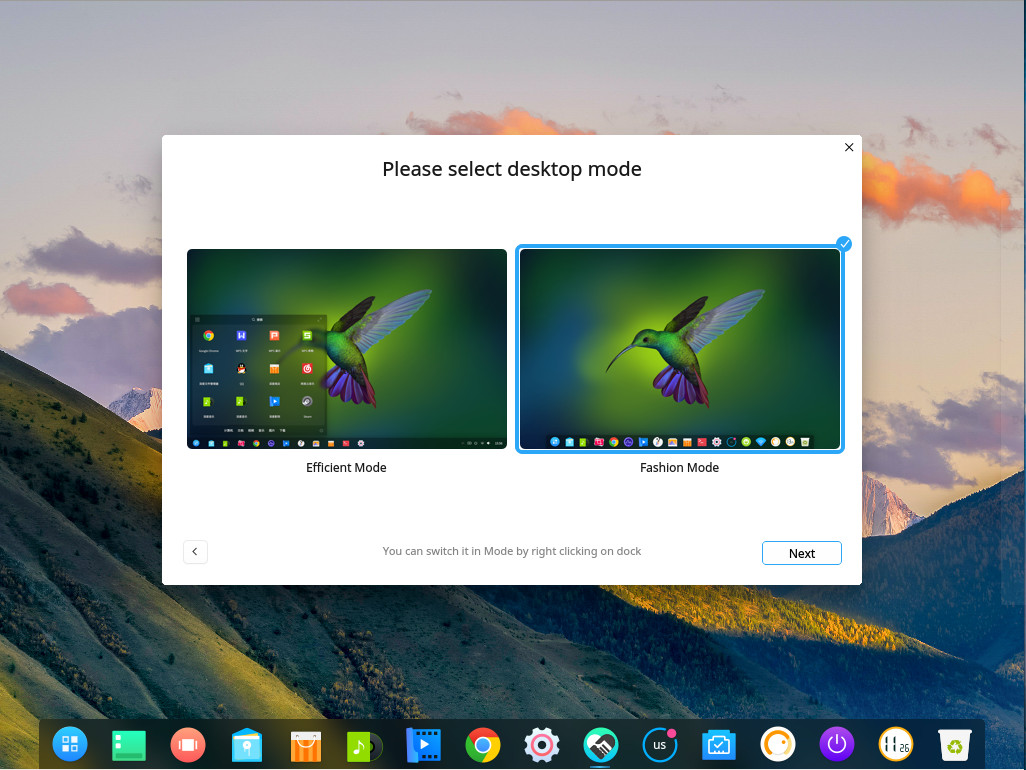

In China beginnt Huawei als Konsequenz auf den US-Technologie-Bann, statt Windows die Linux-Distribution Deepin auf einige MateBooks vorzuinstallieren, sowohl das MateBook 13, MateBook 14 als auch das MateBook X Pro gibt es (noch) optional mit einer der hübschesten Linux-Varianten weltweit. Die Chance für Linux am Desktop dank Donald Trump?

In China beginnt Huawei als Konsequenz auf den US-Technologie-Bann, statt Windows die Linux-Distribution Deepin auf einige MateBooks vorzuinstallieren, sowohl das MateBook 13, MateBook 14 als auch das MateBook X Pro gibt es (noch) optional mit einer der hübschesten Linux-Varianten weltweit. Die Chance für Linux am Desktop dank Donald Trump? Wer den veganen Burger bei McDonald’s mal probieren möchte, sollte dies bis zum 16.9. tun. Denn bis dahin hat die Kette den Big Vegan TS massiv reduziert. Es gibt jedoch eine Voraussetzung. Im Video zeigen wir Ihnen , wie uns der neue vegane Burger geschmeckt hat.

Wer den veganen Burger bei McDonald’s mal probieren möchte, sollte dies bis zum 16.9. tun. Denn bis dahin hat die Kette den Big Vegan TS massiv reduziert. Es gibt jedoch eine Voraussetzung. Im Video zeigen wir Ihnen , wie uns der neue vegane Burger geschmeckt hat. Es war wohl einer der erfolgreichsten Artikel bei Aldi Süd: Innerhalb eines Tages war der E-Roller E-Retro Star von Nova Motors ausverkauft. Die Aktion aus dem Mai wiederholt nun der Discounter – und erweitert sie auch auf die Nord-Filialen. Der Clou: Sie müssen gar nicht mehr in die Filialen flitzen!

Es war wohl einer der erfolgreichsten Artikel bei Aldi Süd: Innerhalb eines Tages war der E-Roller E-Retro Star von Nova Motors ausverkauft. Die Aktion aus dem Mai wiederholt nun der Discounter – und erweitert sie auch auf die Nord-Filialen. Der Clou: Sie müssen gar nicht mehr in die Filialen flitzen! DeepL ist eines der zuverlässigsten Übersetzungsprogramme, die es im Internet gibt. Im Gegensatz zu Google Übersetzer wird dort mit neuronalen Netzen übersetzt – das sorgt für extrem gute Ergebnisse. Bislang mussten Nutzer auf die Web-Version zurückgreifen, doch nun lässt sich DeepL auch direkt für Windows herunterladen. Das gestaltet das Übersetzen

DeepL ist eines der zuverlässigsten Übersetzungsprogramme, die es im Internet gibt. Im Gegensatz zu Google Übersetzer wird dort mit neuronalen Netzen übersetzt – das sorgt für extrem gute Ergebnisse. Bislang mussten Nutzer auf die Web-Version zurückgreifen, doch nun lässt sich DeepL auch direkt für Windows herunterladen. Das gestaltet das Übersetzen Google Maps ist für viele Autofahrer mittlerweile die erste Wahl, wenn es um die Verkehrsnavigation geht. Gerade die sehr authentische Abbildung der aktuellen Verkehrslage gibt für viele Nutzer den Ausschlag, Googles Kartendienst den Vorzug gegenüber klassischen Navis zu geben. Dass Google Maps im Verkehr so präzise Angaben machen kann wie kein anderes

Google Maps ist für viele Autofahrer mittlerweile die erste Wahl, wenn es um die Verkehrsnavigation geht. Gerade die sehr authentische Abbildung der aktuellen Verkehrslage gibt für viele Nutzer den Ausschlag, Googles Kartendienst den Vorzug gegenüber klassischen Navis zu geben. Dass Google Maps im Verkehr so präzise Angaben machen kann wie kein anderes

Jeden Monat vergleicht das Software-Benchmarking-Tool AnTuTu die schnellsten Android-Smartphones. Auch in der Auswertung für August 2019 sind wieder einige Überraschungen dabei; ein neues Gaming-Smartphone debütiert direkt auf dem Spitzenplatz. Wir zeigen Ihnen die Top 10 der schnellsten Android-Handys. Im Video können Sie die neuen Features von Android

Jeden Monat vergleicht das Software-Benchmarking-Tool AnTuTu die schnellsten Android-Smartphones. Auch in der Auswertung für August 2019 sind wieder einige Überraschungen dabei; ein neues Gaming-Smartphone debütiert direkt auf dem Spitzenplatz. Wir zeigen Ihnen die Top 10 der schnellsten Android-Handys. Im Video können Sie die neuen Features von Android